必要な権限 (GCP)

Google CloudOld PlanNew PlanLegacyUsage

概要

GCPでWafCharmを利用するために必要な権限とその設定手順を記載します。

必要な権限

Cloud Armor への read / write 権限と Logging 機能へのアクセス権限が必要です。

- compute.backendServices.list

- compute.securityPolicies.list

- compute.securityPolicies.get

- compute.securityPolicies.update

- ログ閲覧者(GCP のデフォルトロール)

- ログフィールド アクセス者(GCP のデフォルトロール)

- ログ表示アクセス者(GCP のデフォルトロール)

カスタムロール

以下の2つは、Listするための権限として必要です。 カスタムロールを作成した後、サービスアカウントへ付与します。

- compute.backendServices.list

- compute.securityPolicies.list

以下の2つは、Updateするための権限として必要です。 カスタムロールを作成した後、サービスアカウントへ付与します。

- compute.securityPolicies.get

- compute.securityPolicies.update

デフォルトロール

以下の3つは、GCPがデフォルトで提供しているロールです。 Logging機能への権限として必要となります。

デフォルトで存在するロールのため、サービスアカウントへ直接付与します。

- ログ閲覧者(GCP のデフォルトロール)

- ログフィールド アクセス者(GCP のデフォルトロール)

- ログ表示アクセス者(GCP のデフォルトロール)

全体の流れ

- List権限用のカスタムロールを作成する

- Get/Update権限用のカスタムロールを作成する

- サービスアカウントを作成する

- 先ほど作成したカスタムロール2つと、上記のGCPのデフォルトロール3つをサービスアカウントへ付与する

- (任意)「Get/Update権限のカスタムロール」にIAMの条件を追加する

- (任意)「ログ表示アクセス者」にIAMの条件を追加する

- サービスアカウントのキーをJSON形式で取得する

手順

- Google Cloudを開く

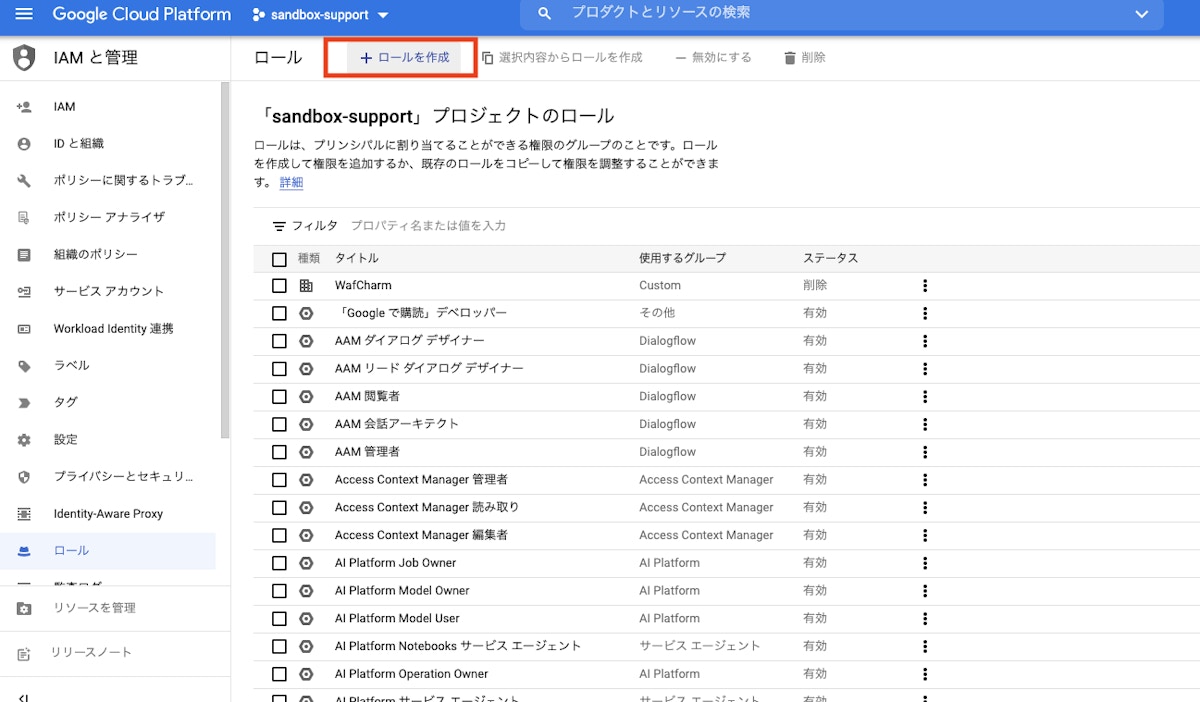

- [IAMと管理]を開く

- 左のメニューにて[ロール]をクリックする

- [ロールを作成]をクリックする

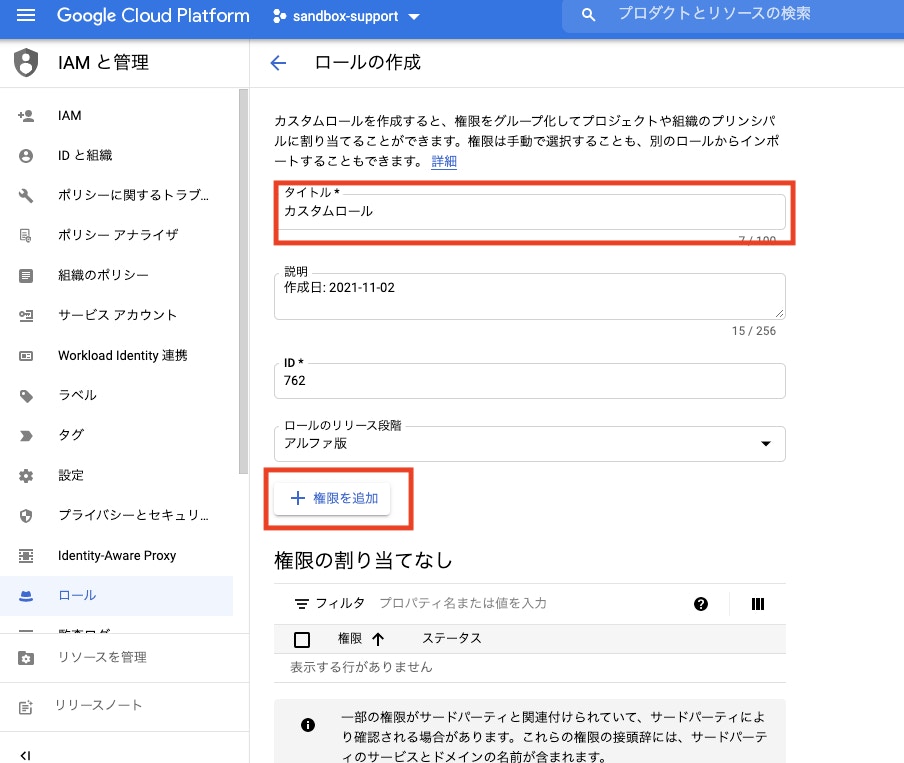

- タイトルを入力する

わかりやすいタイトルを入力することを推奨します。

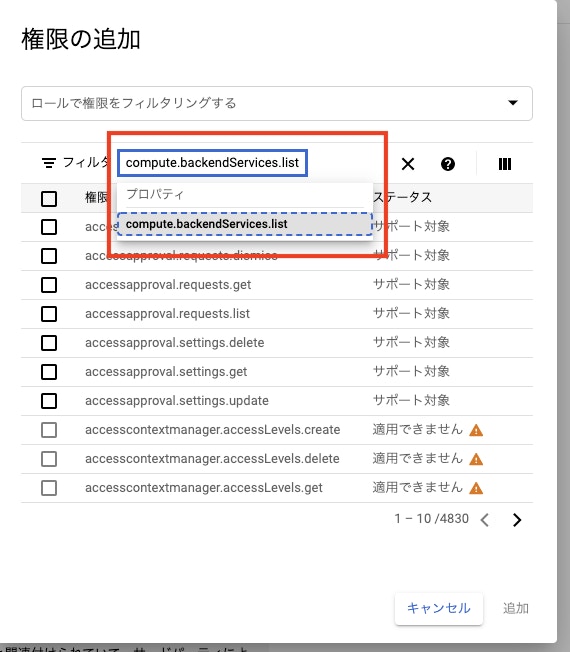

- [権限を追加]をクリックする

- [フィルタ]に以下のList権限2点を入力し、選択する

- compute.backendServices.list

- compute.securityPolicies.list

- [追加]をクリックする

以下のスクリーンショットのようにList権限が2つ追加された状態になります。

- [作成]をクリックする

- 同様の手順で別のロールを作成する

※ロールのタイトルはList権限とは異なる内容にします。

- 以下の権限2点を選択する

- compute.securityPolicies.get

- compute.securityPolicies.update

- [追加]をクリックする

以下のスクリーンショットのように権限が2つ追加された状態になります。

- [作成]をクリックする

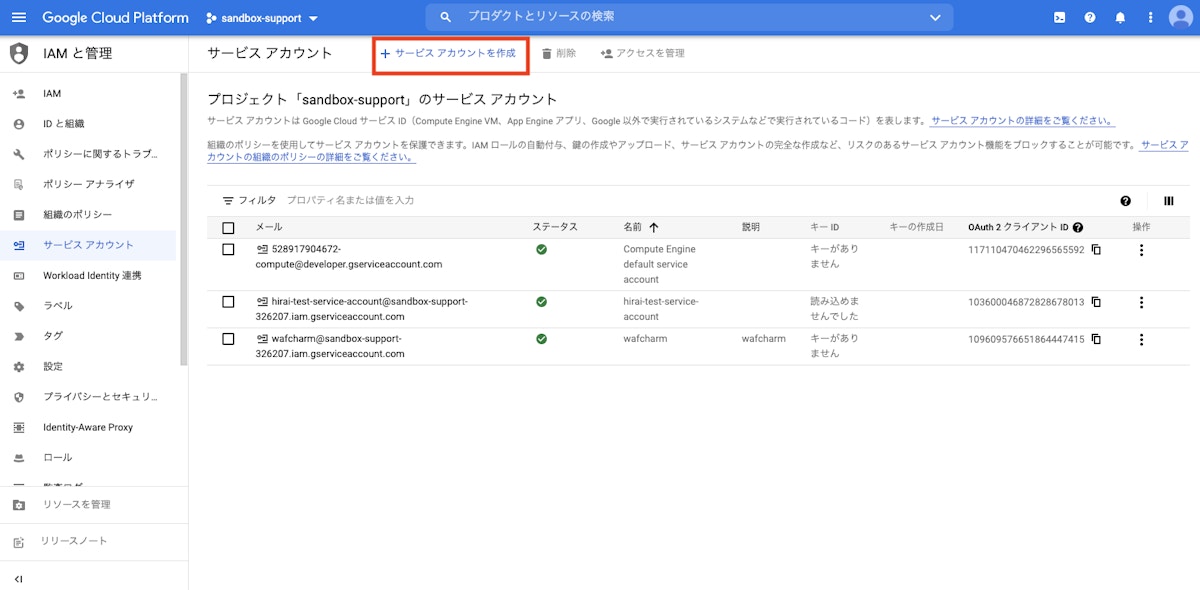

- [IAMと管理]を開く

- 左のメニューにて[サービス アカウント]をクリックする

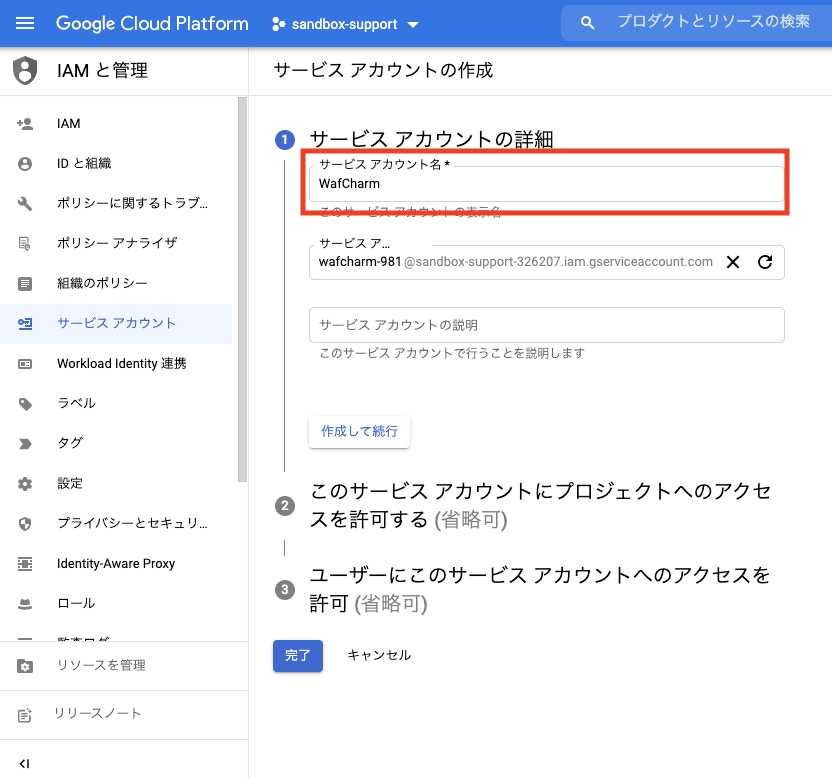

- [サービス アカウントを作成]をクリックする

- サービスアカウント名を入力し、[作成して続行]をクリックする

- [ロールを選択]および[別のロールを追加]を用いて、以下のロールを付与する

- 先ほど作成したList権限のカスタムロール

- 先ほど作成したUpdate権限のカスタムロール

- ログ閲覧者(GCP のデフォルトロール)

- ログフィールド アクセス者(GCP のデフォルトロール)

- ログ表示アクセス者(GCP のデフォルトロール)

カスタムロールは、[ロールを選択]をクリックした後[カスタム]を選択し、それぞれのカスタムロールを追加します。

.png?q=90&fit=max&w=1200&h=1200&fm=jpg)

GCPのデフォルトロールは、以下のスクリーンショットの通りフィルタに名前を入力し追加します。

.png?q=90&fit=max&w=1200&h=1200&fm=jpg)

.png?q=90&fit=max&w=1200&h=1200&fm=jpg)

.png?q=90&fit=max&w=1200&h=1200&fm=jpg)

すべてのロールを追加すると、以下のスクリーンショットのようにそれぞれのロールが選択された状態になります。

.png?q=90&fit=max&w=1200&h=1200&fm=jpg)

- 「Get/Update権限のカスタムロール」の右側にある[IAMの条件を追加]をクリックし、IAMの条件を保存する

※本手順は必須ではありません。条件の指定が不要な場合には、スキップして手順21から再開してください。

条件のタイトルを入力し、以下の項目を設定します。

- 条件タイプ: 名前

- オペレーター: =

- 値:

projects/PROJECT_NAME/global/securityPolicies/SECURITY_POLICY_NAME※PROJECT_NAMEとSECURITY_POLICY_NAMEは対象のリソースにあわせて変更してください。

.png?q=90&fit=max&w=1200&h=1200&fm=jpg)

- 「ログ表示アクセス者」の右側にある[IAMの条件を追加]をクリックし、上記と同じようにIAMの条件を保存する

※本手順は必須ではありません。条件の指定が不要な場合には、スキップして手順21から再開してください。

条件のタイトルを入力し、以下の項目を設定します。

- 条件タイプ: 名前

- オペレーター: =

- 値:

projects/PROJECT_NAME/locations/REGION/buckets/BUCKET_NAME/views/_AllLogs※PROJECT_NAME, REGION, BUCKET_NAMEは対象のリソースにあわせて変更してください。

手順19、20でIAMの条件を追加すると、以下のスクリーンショットのように「Get/Update権限のカスタムロール」と「ログ表示アクセス者」の隣にIAMの条件の名前が表示されます。

.png?q=90&fit=max&w=1200&h=1200&fm=jpg)

- [完了]をクリックする

- [サービス アカウント]画面を開く

- 先ほど作成したサービスアカウントの名前をクリックする

- [キー]をクリックする

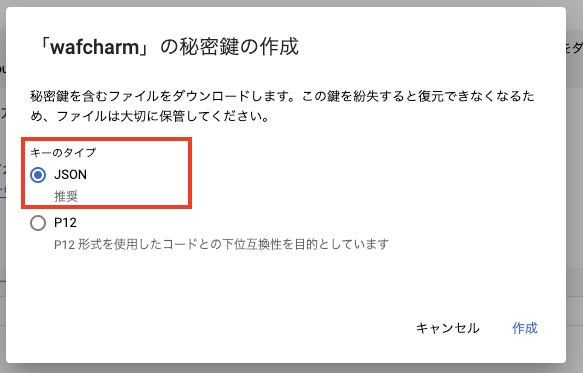

- [鍵を追加]から[新しい鍵を作成]をクリックする

- [JSON]を選択し、[作成]をクリックする

JSONファイルが自動的にダウンロードされます。重要な情報になりますので、大切に保管してください。このJSON形式のキーは、後ほどSecurity Policy Configの設定手順で使用します。